Pandemi virus corona yang telah menyebar ke seluruh dunia menjadikan pelaku kejahatan siber mengambil keuntungan dari kejadian ini dengan memanfaatkan nama Coronavirus. Hal ini akan berfokus pada malware dengan jenis Ransomware yang menyebar melalui situs website Phishing WiseCleaner[.]best.

Website menyerupai ‘WiseCleaner.com’ yang menyediakan system utility gratis untuk OS Windows. Ransomware ini menggunakan encrypter data yaitu AES dan meminta imbalan ransom sebesar 0,008 – 0,05 BTC untuk mengembalikan file yang ingin dikembalikan.

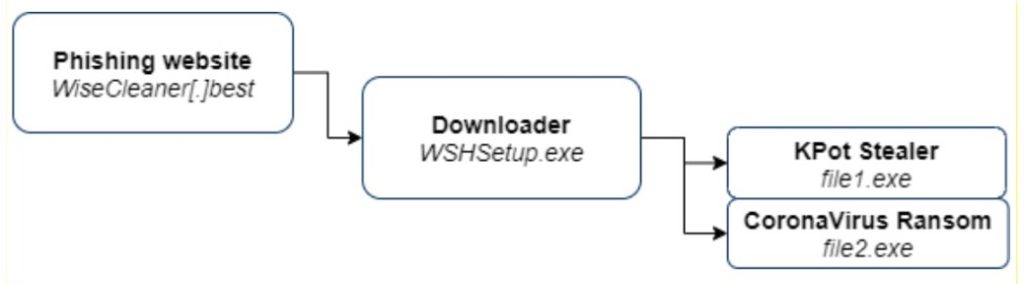

Korban yang mengunjungi website palsu (fake website) WiseCleaner[.]best akan mengunduh malicious file yaitu “WSHSetup.exe”. File ini merupakan downloader untuk malicious file selanjutnya. File yang diunduh yaitu KPot Stealer, yang berfokus untuk melakukan exfiltrating account information dari web browser, instant messaging, e-Mail, VPN, RDP, FTP, cryptocurrency dan gaming software serta CoronaVirus-Ransomware.

Downloader melakukan pengunduhan malware dari tautan trynda[.]xyz; file1.exe adalah KPot stealer; file2.exe adalah CoronaVirus ransomware dan file lainnya dengan nomor berurutan.

Skema alur distribusi Malware Coronavirus-Ransomware

Cara Kerja Coronavirus-Ransomware

CoronaVirus-Ransomware melakukan enkripsi data dengan cara berikut:

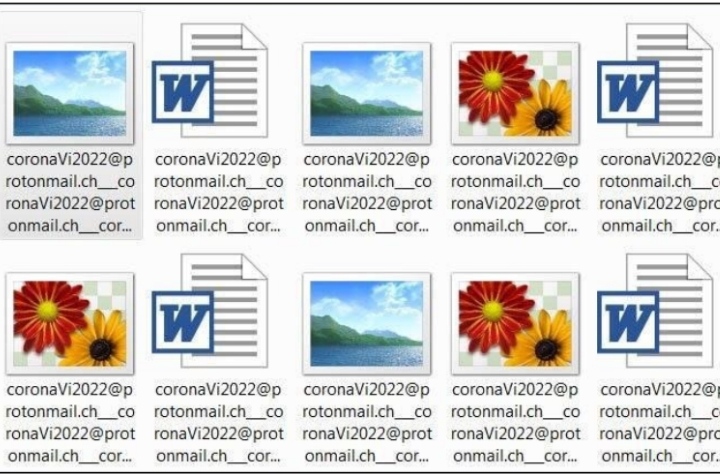

1. Ransomware akan melakukan enkripsi file, kemudian menghapus shadow copy backups dan mengubah nama file asli menjadi coronaVi2022@protonmail.ch___%file_name%.%ext%.

Contoh:

- coronavi2022@protonmail.ch___support.txt

- coronavi2022@protonmail.ch___bugreport.html

- coronavi2022@protonmail.ch___techinfo.rtf

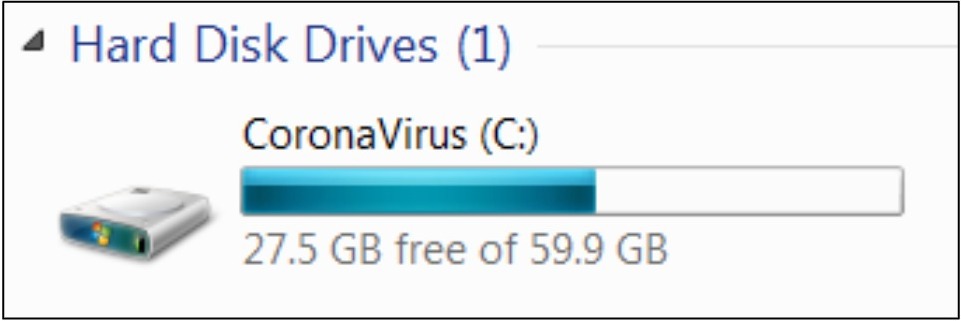

2. Selanjutnya mengubah nama Drive menjadi CoronaVirus (C:).

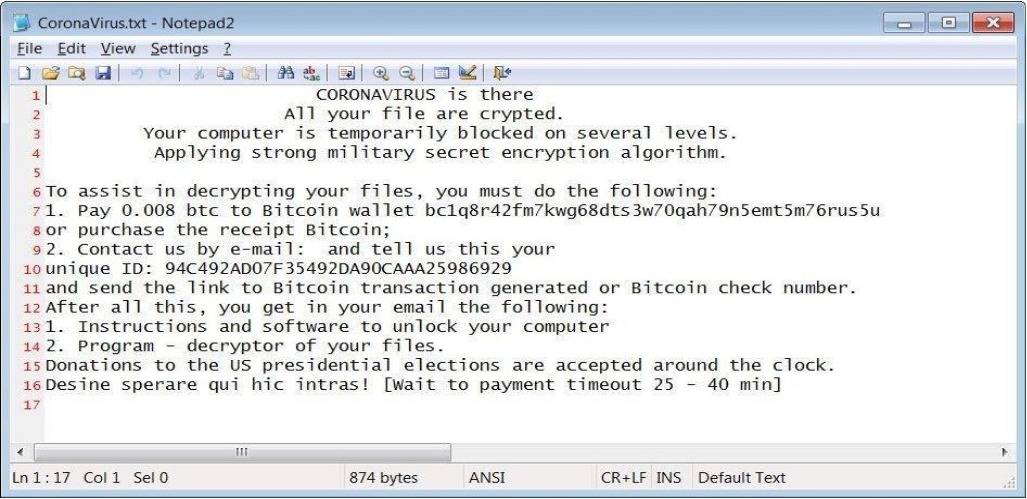

3. Kemudian mengubah BootExcute pada registry key

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager

yang digunakan untuk menampilkan ransom note pada saat pengguna melakukan reboot sebelum Windows dijalankan. Ransom note ini akan tertampil selama 15 menit.

4. Di setiap direktori di mana CoronaVirus Ransomware mengenkripsi file, ransom tersebut membuat file teks berekstensi .txt yang berisi catatan tebusan dengan rincian penyerang.

5. Setelah CoronaVirus mengenkripsi semua file, dia akan menghapus diri sendiri dan melakukan reboot pada device. Dan CoronaVirus Ransom menaikkan previledge sebagai Administrator untuk menggunakan fungsi pengubahan registry BootExecute dan mengganti nama drive.

Panduan Pencegahan

Berikut ini merupakan langkah pencegahan yang dapat diterapkan untuk mencegah infeksi CoronaVirus-Ransomware:

1. Pastikan perangkat anda dilengkapi dengan anti-virus dan memutakhirkan definisi anti-virus ke versi yang tebaru.

2. Lakukan pencadangan data secara berkala pada media penyimpanan yang berbeda untuk memastikan bahwa data anda tetap aman dan dapat dipulihkan jika perangkat anda terinfeksi oleh ransomware.

3. Menghapus shadow file copies.

Salah satu metodenya yaitu dengan menghapus file copies dengan menggunakan perintah:

a) Delete Shadows / All / Quiet.

b) Delete backup – keepVersions: 0 – quiet.

c) Delete systemstatebackup – keepVersions: 0 – quiet.

d) Added to windows startup.

e) Overwrites the MBR of the hard disk.

f) Mengubah nilai parameter biner “BootExecute” di registry key HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Session Manager dari default ke “autocheck autochk * C: \ Users \ User \ AppData \ Local \ Temp \ rdnfs.exe

4. Hanya mengunduh aplikasi dari sumber yang terverifikasi dan terpercaya.

Mengunduh aplikasi dari pihak ketiga yang tidak sah memungkinkan aplikasi tersebut telah ditanam malicious code. Selain memastikan tempat mengunduh dari pihak yang terverifikasi, pengguna juga dapat memastikan bahwa mengunduh dari pengembang yang terpercaya berdasarkan hasil review pengguna. Termasuk verifikasi permissions dari aplikasi tersebut ketika melakukan instalasi.

sumber : https://cyberthreat.id/read/5875/BSSN-Terbitkan-Panduan-Keamanan-dari-Coronavirus-Ransomware